网站尺寸规范网络营销推广公司网站

快到周末了,来一篇技术类公众号文章。

最近看一本很有意思的书,叫《华为防火墙技术漫谈》。

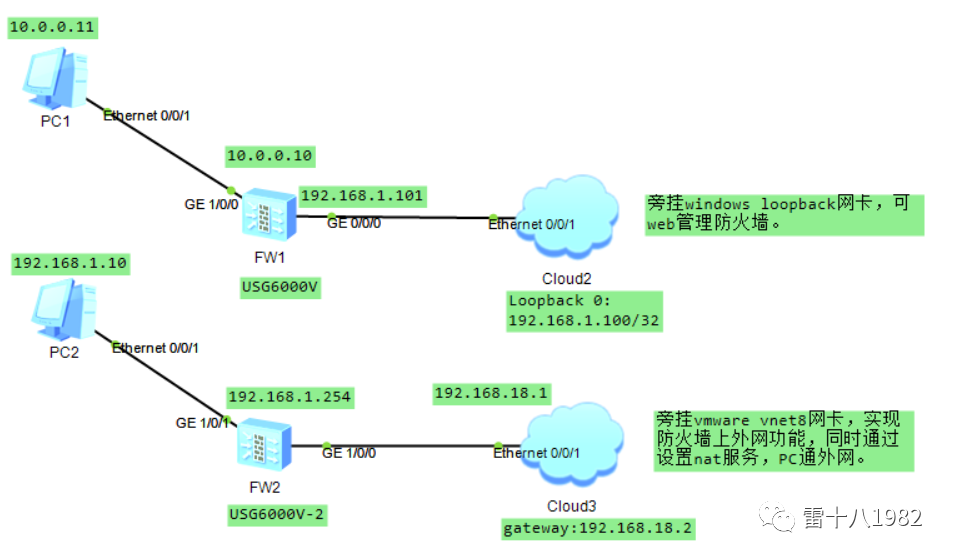

俗话说得好,理论结合实践才是王道。下面来简要描述一下本周做过的一个比较有意思的实验,在这个实验中使用到了ENSP模拟器+USG6000V防火墙+VMWARE虚拟机。

实验拓扑图如下所示:

实验目的:

1,通过web界面访问USG6000V防火墙的管理界面;

2,通过USG6000V+VMWARE实现连接互联网。

在实验2中,遇到无法连接到互联网的问题(在USG6000V字符管理界面中ping 114.114.114.114不通),所幸通过同事的协助,最终实验成功。

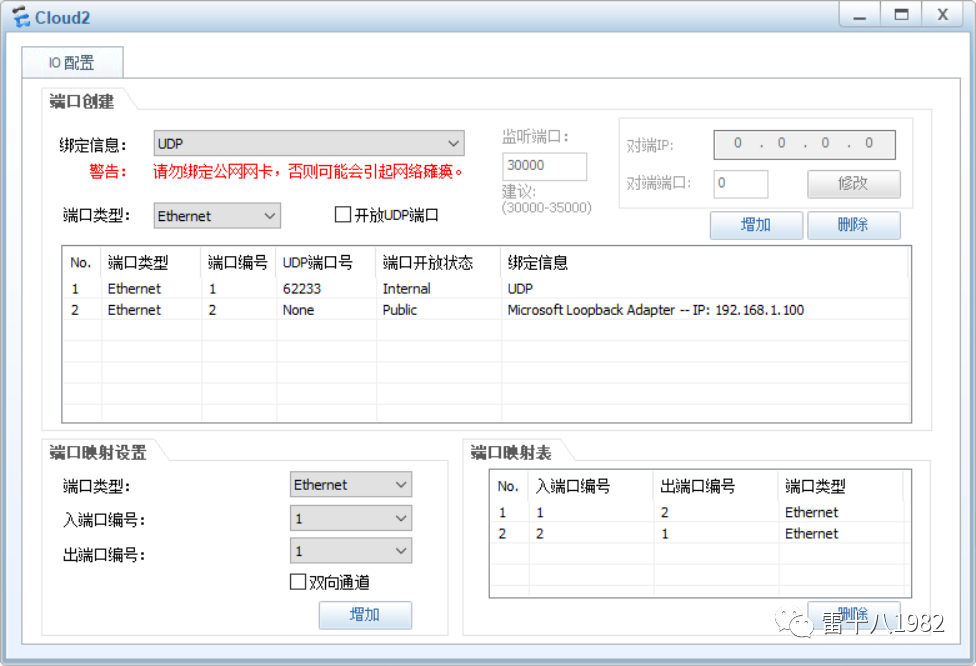

在实验1中,添加cloud2,用于模拟器网络环境和笔记本网络环境的互通。具体配置如下:

首先添加一个UDP的以太网端口,然后绑定到笔记本本地环回网卡,环回网卡地址为192.168.1.100(可任意指定)并配置双向通道、端口映射。

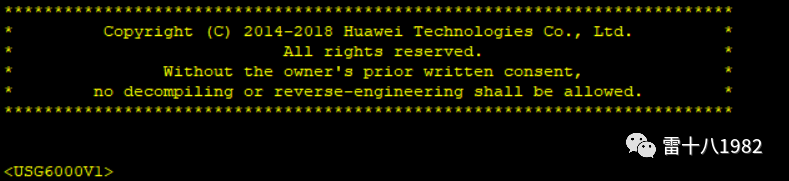

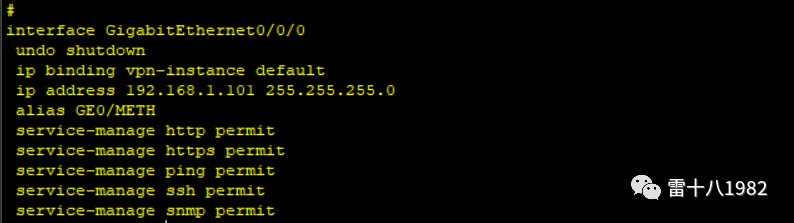

设置完成之后,cloud2上多出一个Ethernet 0/0/1的接口,用于和防火墙FW1(USG6000V)的G0/0/0进行对接,然后启动设备。由于USG6000V的G0/0/0为防火墙的默认管理口,默认地址为192.168.0.1,这里需要进入到字符界面中手工修改地址和连接cloud2的E0/0/1口处于同一网段的地址192.168.1.101:

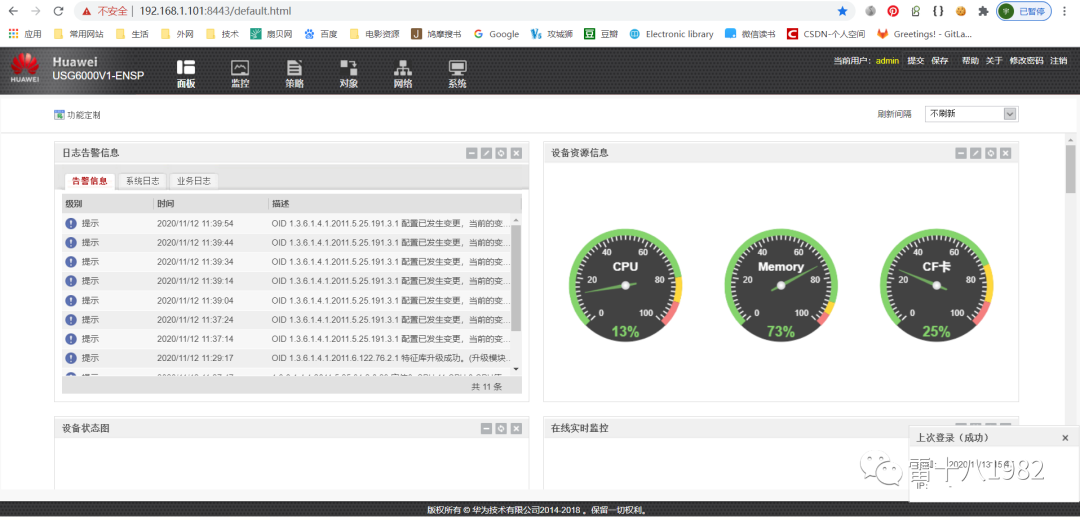

配置生效之后,可以通过192.168.1.101进入到web管理界面如下:

通过这个实验,得出的结论是,可以通过修改USG6000V默认管理地址进行web界面的登录管理。

下面重点介绍第二个实验:

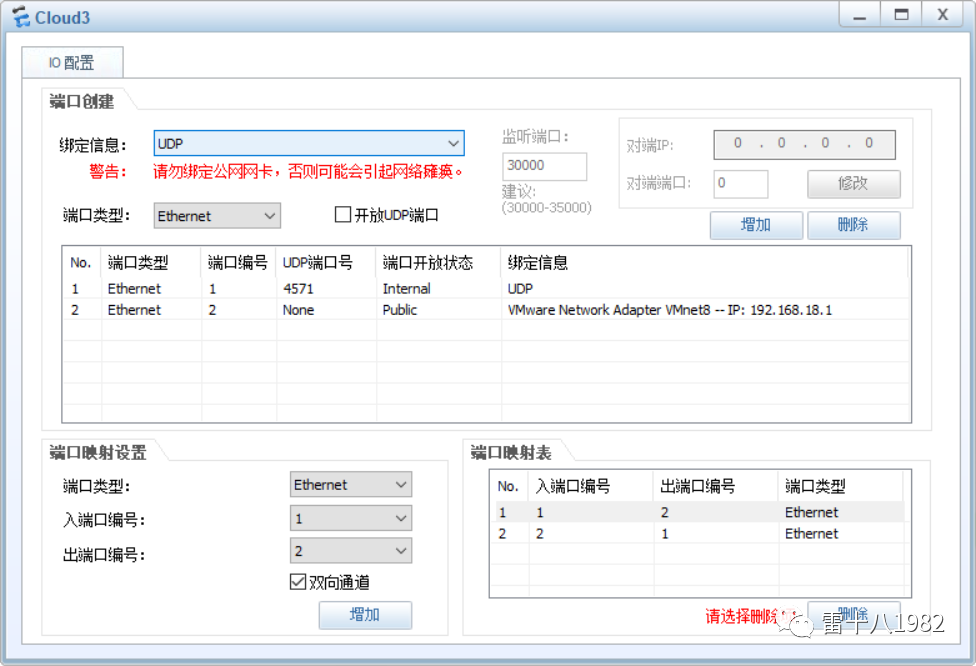

在第二个实验中,通过添加cloud3、FW2、PC2来构建可以和互联网进行通信的实验环境。

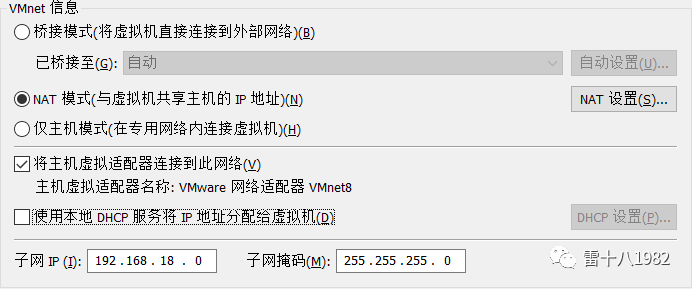

这里将cloud3和vmware workstation的VMnet8进行互联。

vmware workstation中的VMnet8网卡用于NAT地址转换。即通过NAT技术,实现vmware workstation中的虚拟机和互联网进行通信,实现私网地址到公网的访问。前期在vmware workstation构建了很多虚拟机,因为大部分需要连接到互联网进行软件的安装和下载,所以都连接到了VMnet8这块网卡,接下来要实现USG6000V和互联网的通信。

以下是配置过程:

[USG6000V1]dhcp enable

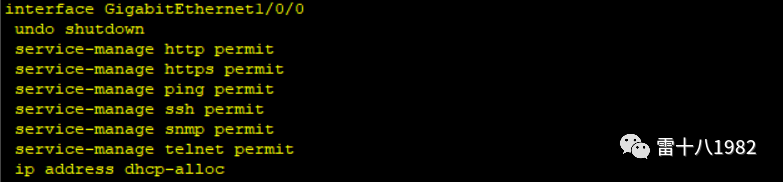

[USG6000V1] interface GigabitEthernet1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip address dhcp-alloc

通过打开DHCP功能,让防火墙的G1/0/0接口能够自动获取到192.168.18.0网段的IP地址。

配置安全zone:

[USG6000V1]firewall zone untrust

[USG6000V1-zone-trust]add interface GigabitEthernet 1/0/0

配置安全策略,放通local安全区域到untrust区域的策略,用于测试防火墙是否能正常上互联网:

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name 10

[USG6000V1-policy-security-rule-10] source-zone local

[USG6000V1-policy-security-rule-10] destination-zone untrust

[USG6000V1-policy-security-rule-10] action permit

这些配置完成之后,按说就能够ping通互联网,如下图所示:

但我的实验却怎么也达不到上图所示效果。通过检查配置,为正常,防火墙上DHCP也成功开启,可就是无法动态获取到和192.168.18.0网段的IP地址。

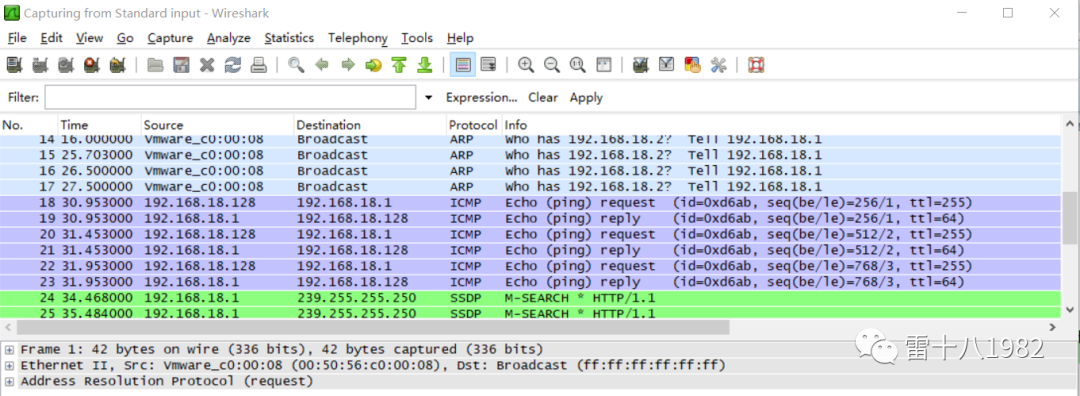

如果无法获取到IP地址,那么相应的防火墙web管理界面也无法打开。通过在Wireshark上抓包,发现有广播发送,但依然无法获取到IP地址。

到这里,我就处于一筹莫展的地步,只好向从事网络技术的同事求助。几经折腾,最终找到症结所在:

通过查看vmware workstation端的虚拟网络编辑器,发现在“使用本地DHCP服务将IP地址分配给虚拟机”这里的勾没有选上。如果把连接VMnet8网卡的FW2作为一台虚拟机看待,在vmware端如果没有勾选此功能,那就无法通过DHCP向虚拟机分配IP地址。

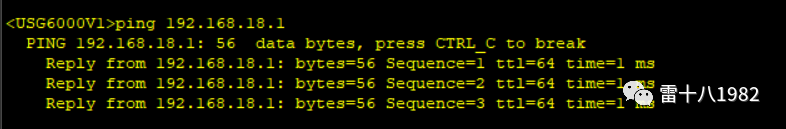

勾上之后,在FW2的G1/0/0接口进行抓包,并在字符界面尝试ping 192.168.18.1这个地址(VMnet8手工配置的静态IP地址),发现畅通:

再观察抓包工具端,发现获取到了192.168.18.128这个同网段地址:

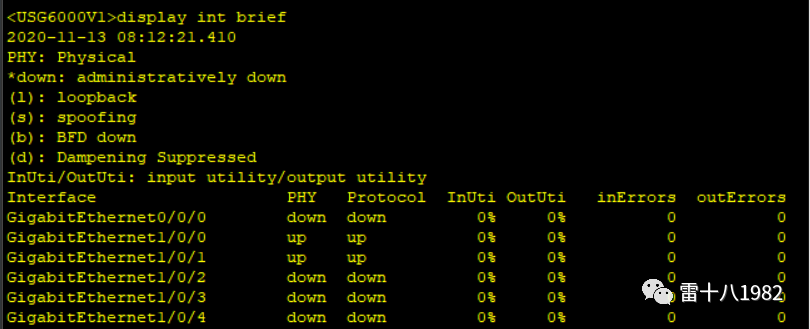

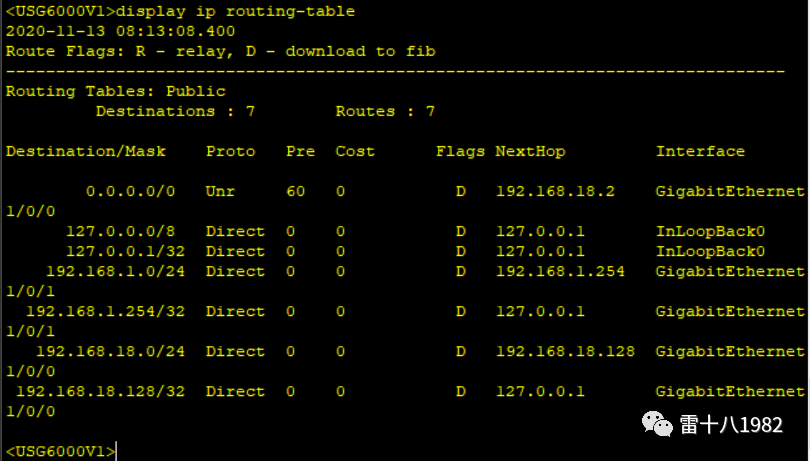

在FW的字符界面上进行确认:

G1/0/0的网口状态和协议状态都是处于“UP”。

查看路由表信息,可以清晰的看到在G1/0/0这个端口上也获取到了192.168.18.128的IP地址。

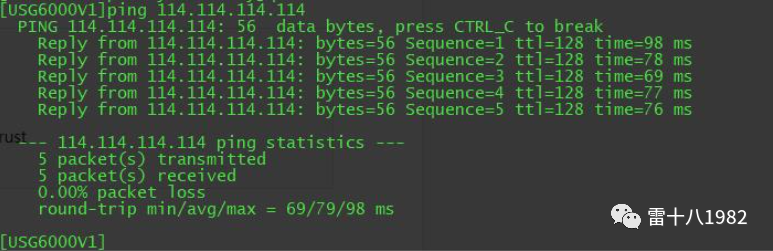

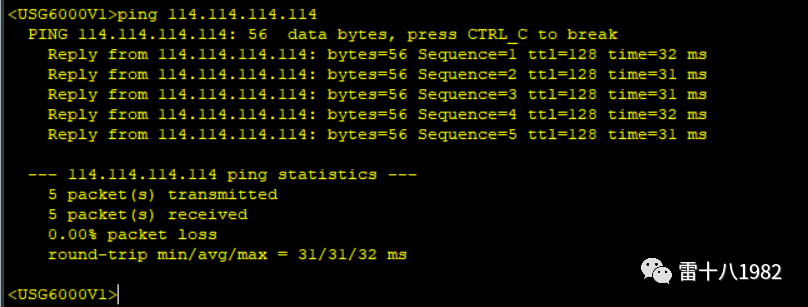

协议正常了,IP地址获取到了,现在尝试到互联网的连接:

这样就成功实现了防火墙到互联网的通信。

通过获取到了192.168.18.128这个地址,我们也可以访问到防火墙的web管理界面端:

接下来配置PC端到互联网的通信过程,及防火墙端的NAT配置:

1,配置NAT地址池,这个地址池要和G1/0/0接口的IP地址在同一网段:

[USG6000V1]nat address-group address_1

[USG6000V1-address-group-address_1]section 0 192.168.18.142 192.168.18.143

2,配置防火墙G1/0/1接口的IP地址(这个地址也作为PC2的网关地址)、添加G1/0/1到trust安全区域:

[USG6000V1] interface GigabitEthernet1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip add 192.168.1.254 24

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface GigabitEthernet 1/0/1

3,配置NAT策略:

[USG6000V1]nat-policy

[USG6000V1-policy-nat]rule name to_Internet

[USG6000V1-policy-nat-rule-to_Internet]source-zone trust

[USG6000V1-policy-nat-rule-to_Internet]destination-zone untrust

[USG6000V1-policy-nat-rule-to_Internet]action source-nat address-group address_1

PC2的配置如下:

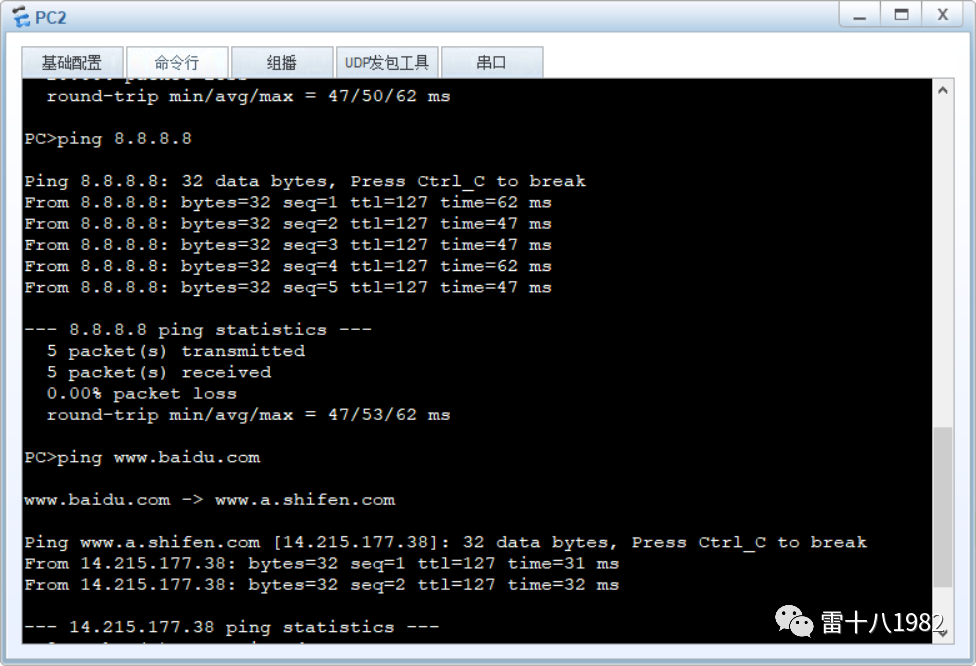

配置完成之后,我们通过在PC2的命令模式下进行ping互联网进行测试:

到此,实验成功。